Uso de GymXpert Access Control

Una vez instalado y configurado GymXpert Access Control, podrás utilizar sus diferentes secciones para gestionar huellas, clientes y dispositivos de acceso. A continuación, te explicamos cada una de ellas.

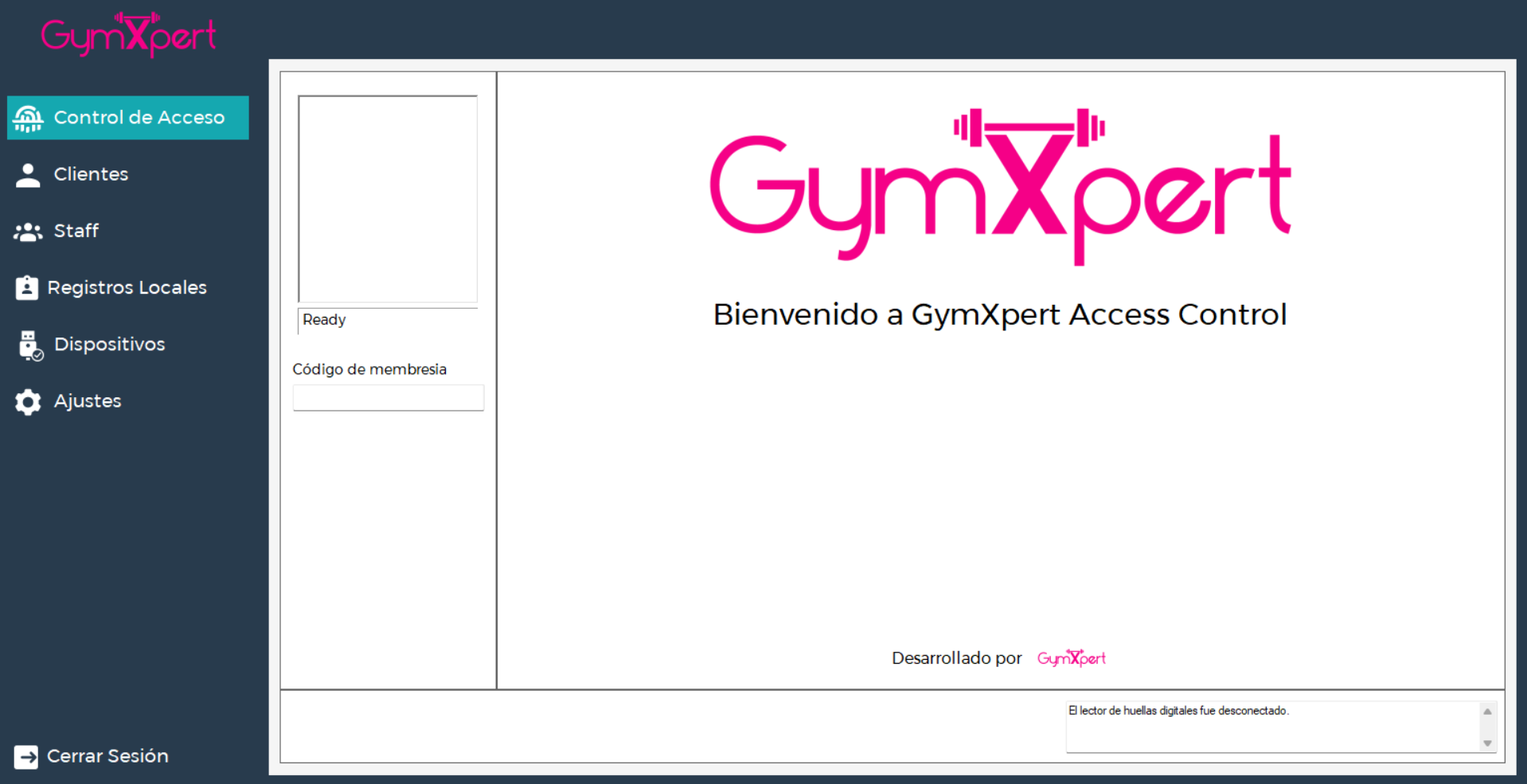

1. Control de acceso

En esta sección se coloca la huella en el lector para validar si el usuario está registrado y activo en tu sistema. Si el acceso es correcto, se mostrará un mensaje de autorización y, en caso de estar conectado a una controladora, se enviará la señal al torniquete.

Cuando no haya conexión a internet, el programa usará la copia local de huellas para seguir validando accesos.

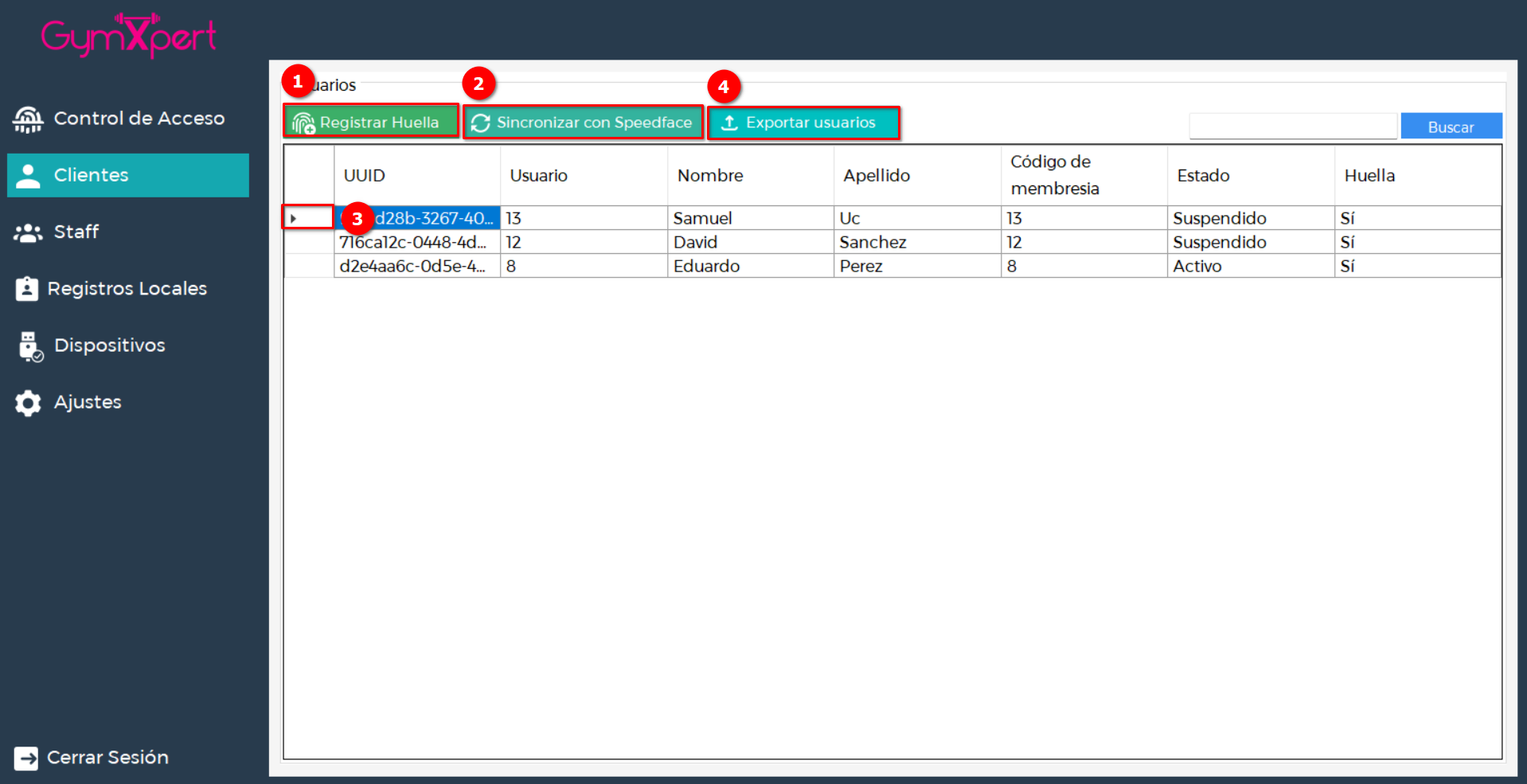

2. Clientes

Aquí encontrarás la lista de clientes registrados en tu sistema GymXpert. Desde esta vista puedes consultar información básica de cada uno, registrar sus huellas y exportar clientes a lector de rostro Speedface.

- Para registrar una huella, selecciona al cliente y elige la opción Registrar huella. Se abrirá una ventana que te guiará paso a paso para completar el registro.

- El botón de soncronizar con Speedface le permite exportar todos los usuarios al lector de rostro, haga clic sobre el botón, posteriormente tendrá que seleccionar el lector al cual desea exportar.

- Seleccione un registro haciendo clic sobre la primer celda vacia de la izquiera, puede seleccionar mas de uno manteniendo la tecla de ctrl o con la tecla shift

- Seleccione la opción exportar usuarios, tendra que seleccionar el lector de rostro al cual desea exportar.

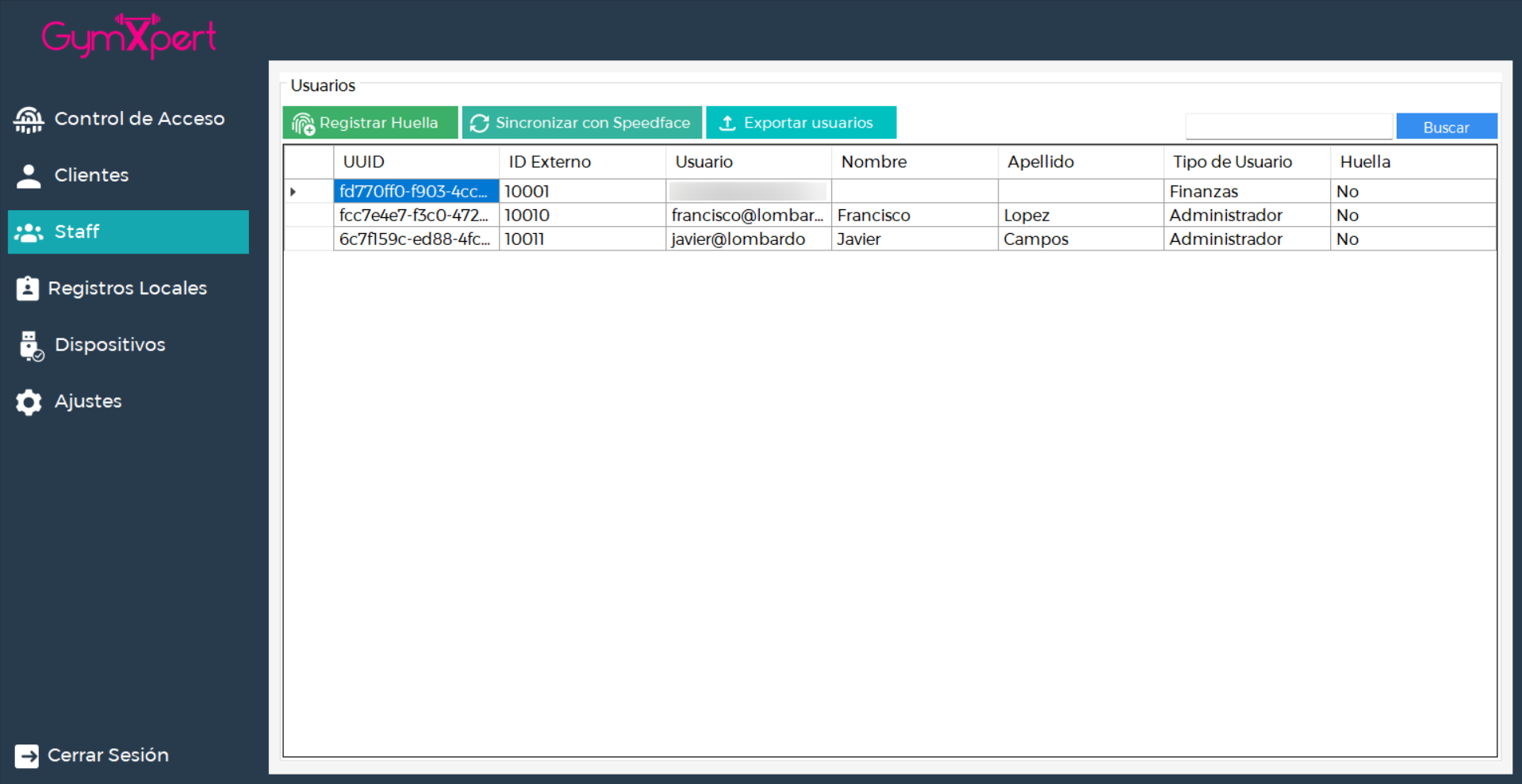

3. Staff

Funciona de la misma manera que la sección de clientes, pero está destinada a los usuarios de tipo staff, como entrenadores o personal administrativo.

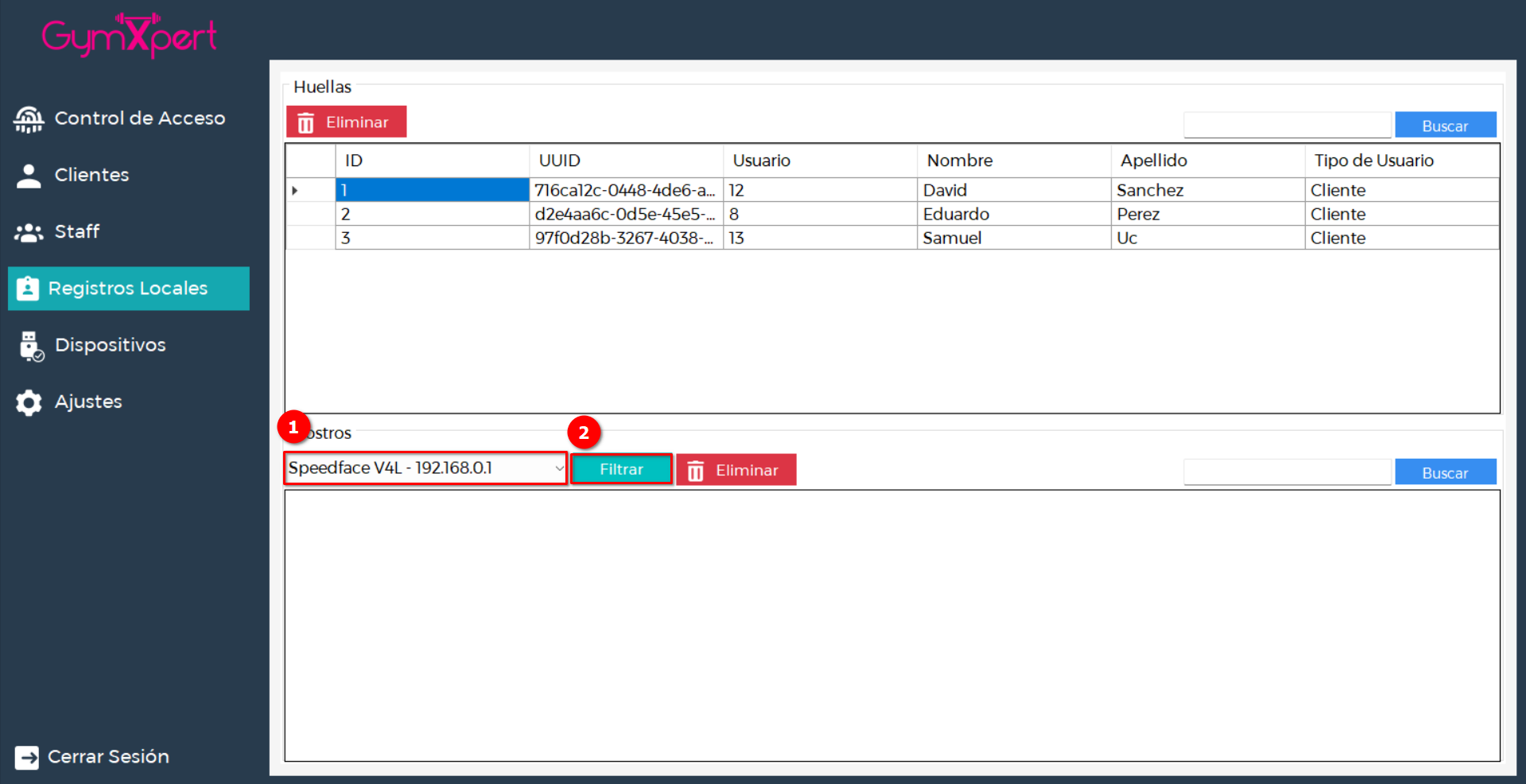

4. Registros locales

Esta sección muestra todas las huellas guardadas de manera local en el equipo. Cada vez que ingresas a Control de acceso, el sistema sincroniza las huellas desde la nube y genera una copia local. De esta forma, aunque no tengas conexión a internet, podrás seguir validando accesos.

De igual forma, podrá consultar los usuarios registrados en el lector de rostro, para ello siga los siguientes pasos:

- Seleccione el lector de rostro

- Haga clic sobre el botón filtrar

Es importante que exista el registro del lector de rostro, de igual forma, asegurese de que el lector de rostro tiene conexión con nuestra computadora.

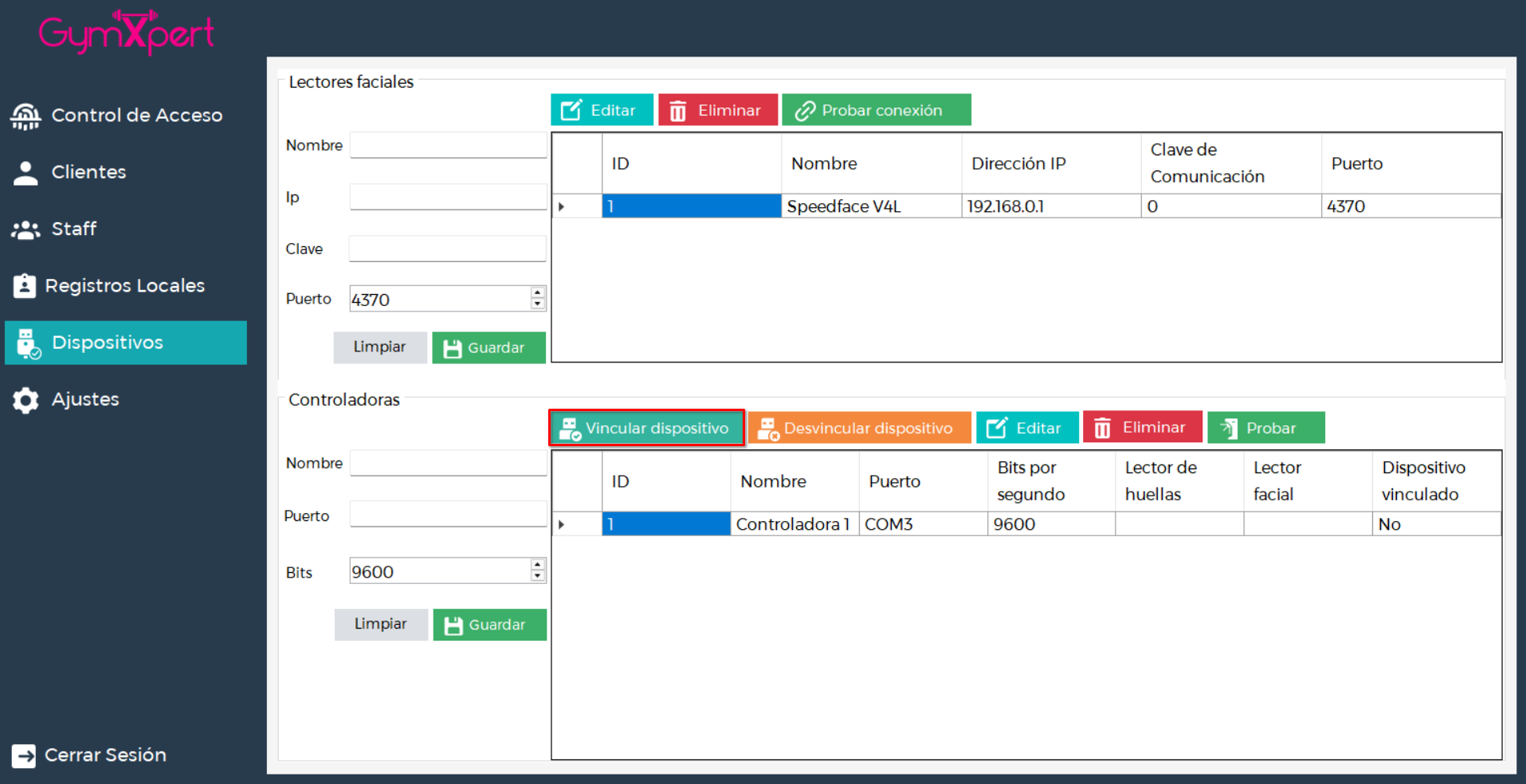

5. Dispositivos

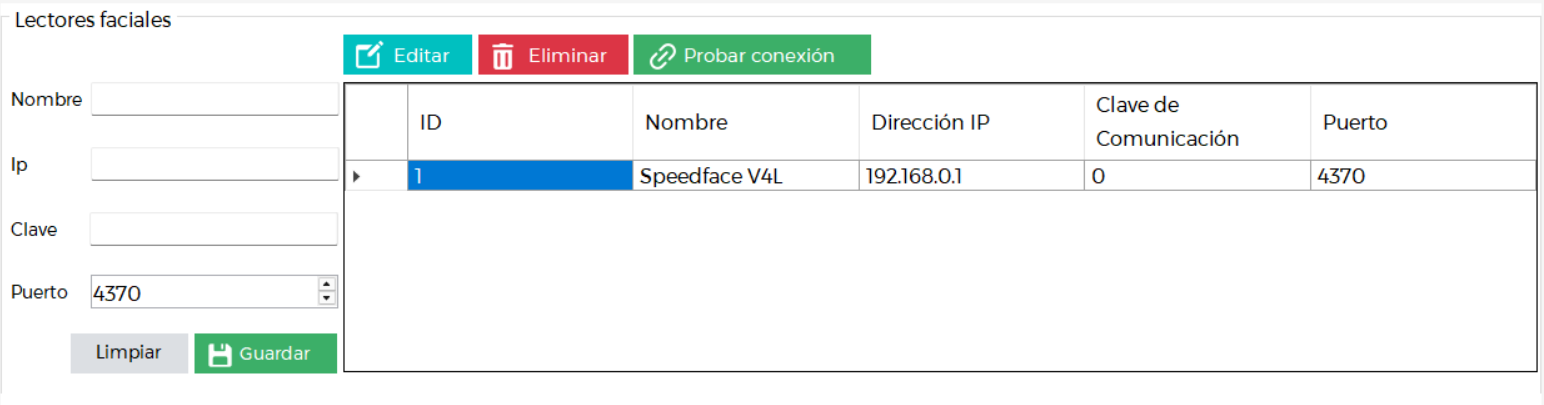

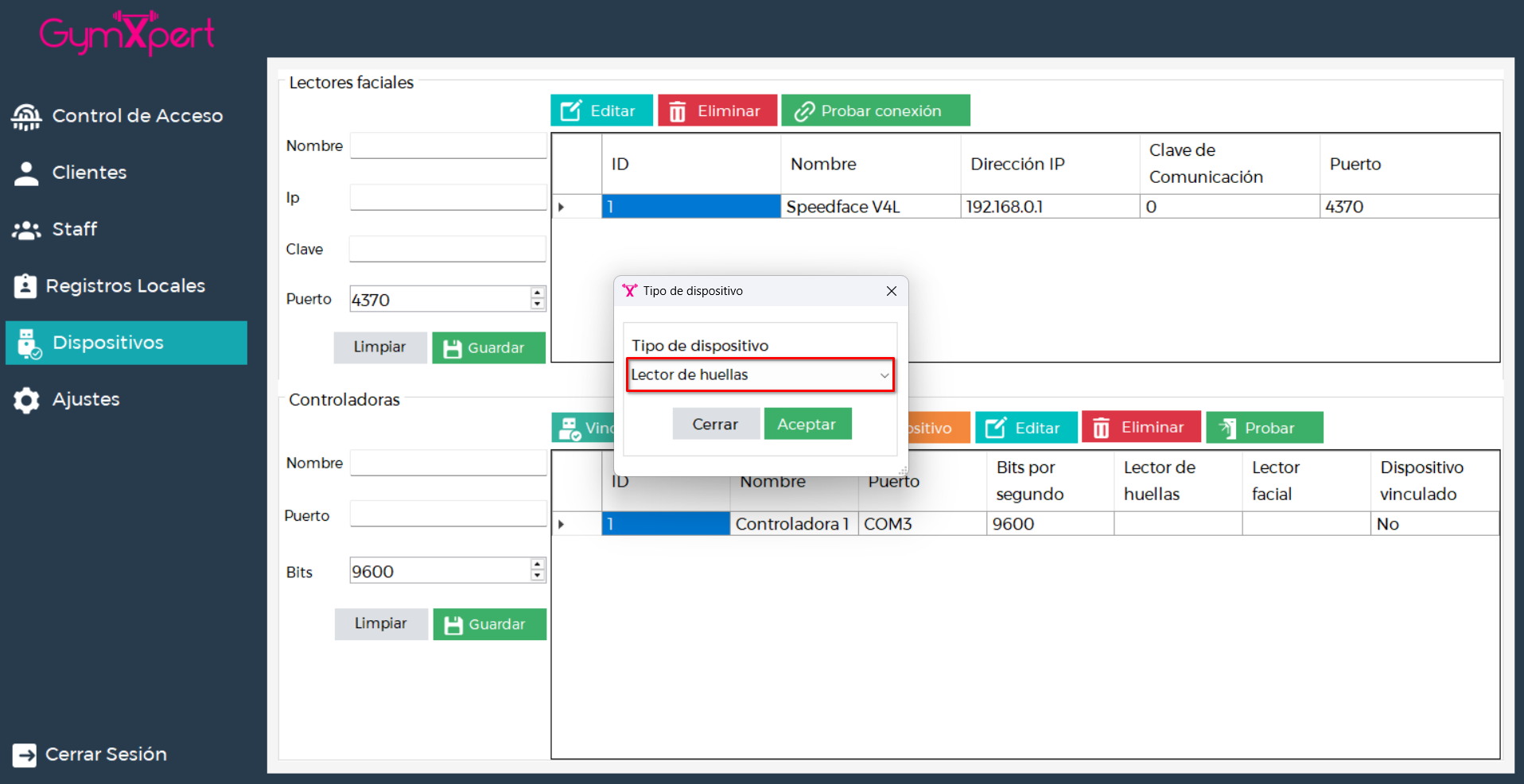

Lectores faciales

Aqui puedes administrar tus lectores de rostro, para poder establecer la conexión sera necesario realizar lo siguiente en el lector facial:

- Obtener dirección IP: Entra a los ajustes de red, selecciona el tipo de conexión que utilizas (Ethernet o WiFi), obten la dirección IP

- Obtener puerto: En los ajustes de red, selecciona Conexión a PC, copia el puerto TCP

- Activar modo Standalone: Accede a los ajustes de sistema y configuración de seguridad, habilita Comunicación Standalone, si le solicita una clave de comunicación, digite la clave que desea usar, es importante guardar esta clave pues la usaremos mas adelante, guarde los cambios y reinicie el dispositivo en caso de ser necesario.

Para registrar un lector de rostro, los datos que debes ingresar son:

- Nombre: nombre para identificar el lector de rostro

- IP: dirección IP del lector de rostro, es importante que el lector y la computadora esten conectados a la misma red

- Clave: esta es la clave de comunicación con el lector de rostro, se obtiene en el paso anterior, en caso de que no le haya solicitado una clave de comunicación ponga 0

- Puerto: puerto mediante el cual se hará la conexión, por defecto 4370

Una vez completado el registro del lector facial, use el botón Probar conexión, si la configuración ha sido correcta se mostrará un mensaje indicando que se ha establecido la conexión correctamente.

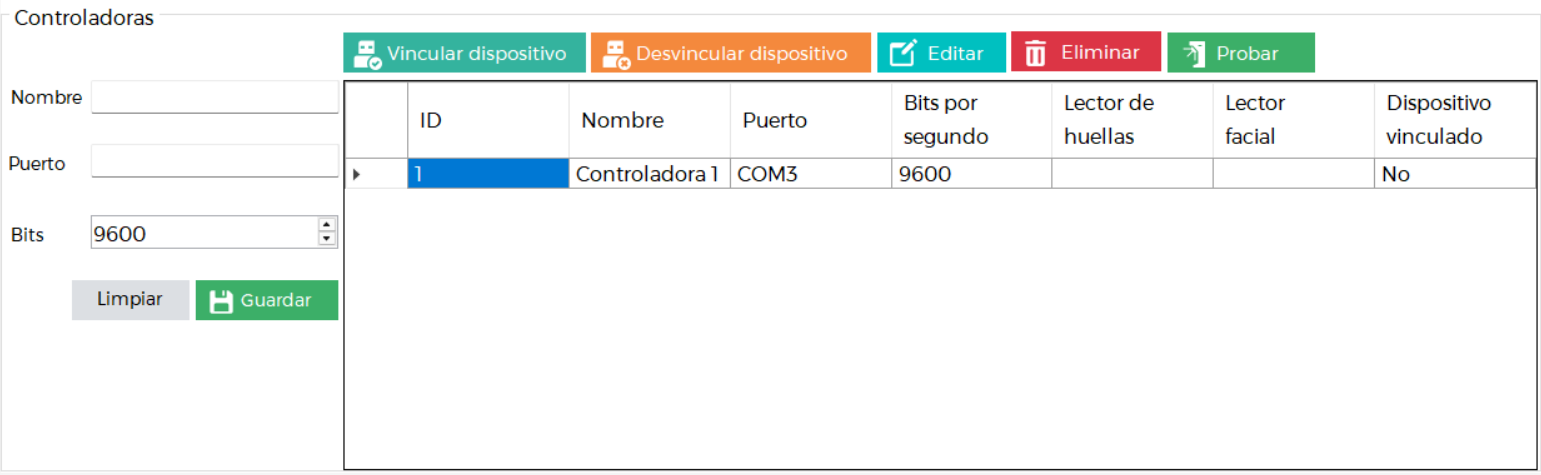

Controladoras

Aquí puedes administrar tus dispositivos de control de acceso (controladoras o relés). Tienes la opción de crear, editar o eliminar registros, así como vincular o desvincular dispositivos a una controladora. Esto permite identificar el dospositivo usado y qué controladora debe enviar la señal al torniquete.

Además, cuentas con un botón de Probar señal para verificar la comunicación entre el software y el torniquete.

Los datos que debes ingresar al crear un dispositivo son:

- Nombre de la controladora: un nombre identificativo.

- Puerto (COM): el puerto al que está conectado el dispositivo.

-

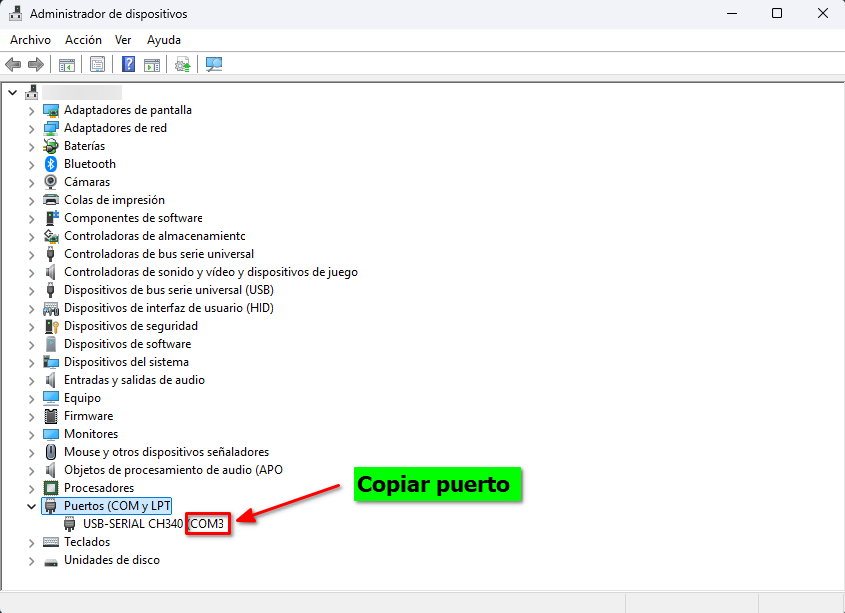

¿Como saber el puerto al que esta conectado mi controladora?

1. Abrir el administrador de dispositivos y desplazarnos a la sección de puertos COM

2. Identificar nuestra controladora y copiar el puerto COM que se encuentra entre parentesis

-

-

- Bits por segundo: velocidad de comunicación, por defecto 9600.

Una vez finalizado el registro, utilice el botón Probar, si la configuración se ha hecho correctamente se mostrará un mensaje indicando que la señal se envió correctamente a la controladora.

Vincular dispositivos a la controladora

Para vincular un dispositivo, seleccione la controladora seguido del botón Vincular dispositivo

Se mostrará una ventana en donde tendra que seleccionar el dispositivo que desea vincular a la controladora, entre ellos podrá elegir lectores de huella, lectores de rostro/faciales y lectores de QR o teclados, seleccione el tipo de dispositivo y siga las instrucciones.

¿Por qué es importante vincular los dispositivos a la controladora?

Es fundamental vincular los dispositivos a una controladora para que, al momento de un acceso, el sistema pueda identificar correctamente desde qué medio está ingresando el usuario (lector facial, teclado, lector de QR o lector de huellas).

Al estar asociados a una controladora, los dispositivos sabrán a qué torniquete deben enviar la señal de apertura, garantizando que el acceso se otorgue por el punto correspondiente.

Además, esto permite utilizar múltiples controladoras cuando se trabaja con más de un torniquete, manteniendo un control preciso y evitando errores en la gestión de accesos.

¿Puedo usar más de un método de autenticación al mismo tiempo?

Sí, es posible utilizar varios métodos de autenticación simultáneamente.

Sin embargo, se recomienda emplear un máximo de dos tipos de dispositivos (por ejemplo, lector facial y lector de huellas) al mismo tiempo.

El uso de varios métodos simultáneos puede afectar el rendimiento del sistema, dependiendo en parte de los recursos disponibles en la computadora.

Consideraciones

-

Lectores faciales y de huella:

Estos dispositivos pueden funcionar en segundo plano. No es necesario mantener el programa en primer plano, siempre que permanezca abierta la vista de Control de Accesos (aunque esté minimizada). -

Lectores de QR o teclados:

Estos dispositivos requieren que la vista de Control de Accesos esté siempre enfocada.

Al actuar como dispositivos de entrada de teclado, pueden interferir con otras aplicaciones que reciban texto.

Por este motivo, se recomienda que la computadora utilizada con estos dispositivos se dedique exclusivamente al control de accesos, sin realizar otras tareas simultáneamente.

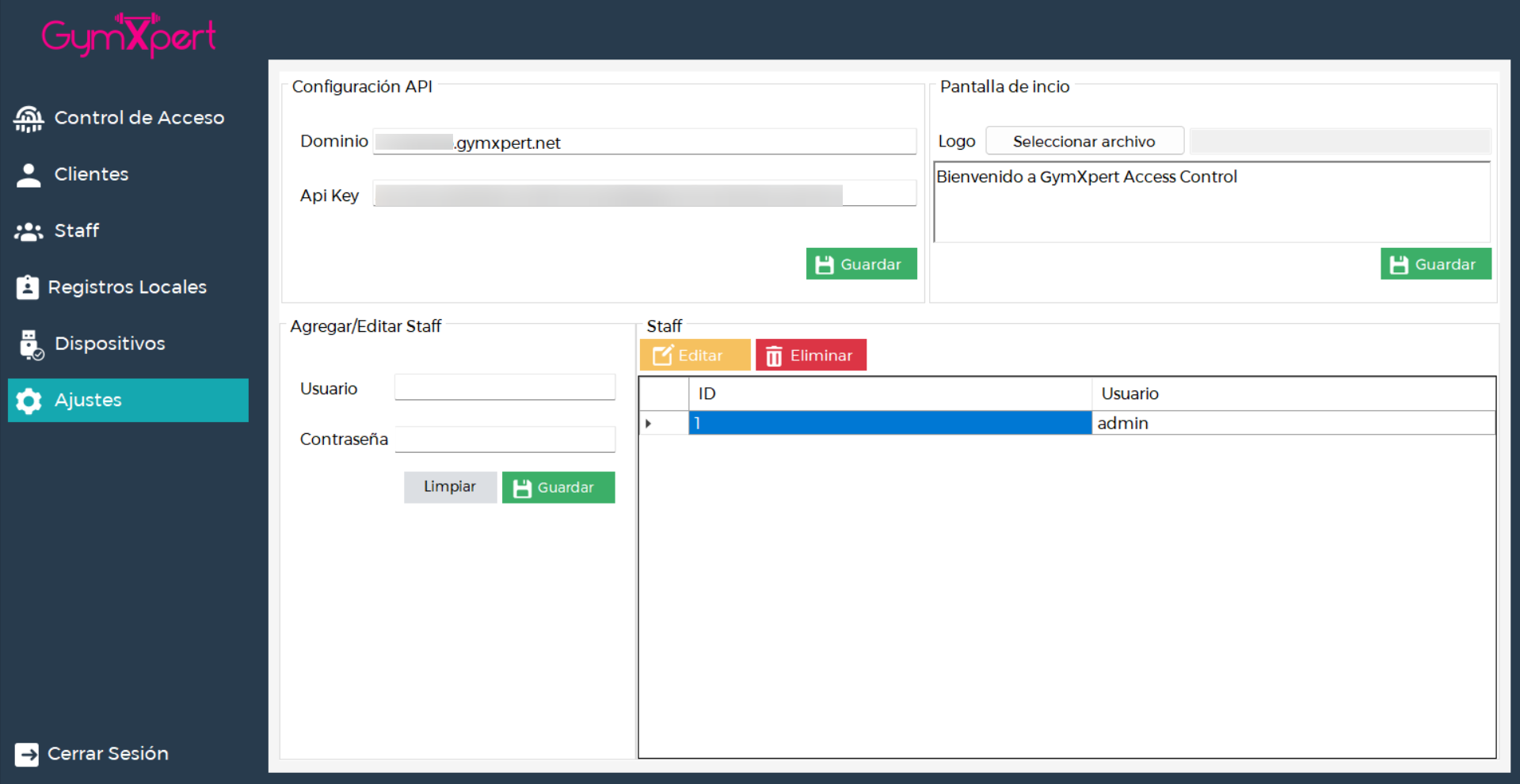

6. Ajustes

En esta sección podrás configurar el API Key y otros parámetros generales de la aplicación. Estos datos permiten que el programa se comunique correctamente con tu sistema en la nube.

13 de Septiembre de 2025 a las 17:07 - Visitas: 305